Azure Bastion

Faaala galera, 100%?!

Eu sei que assim como eu você precisa se conectar a ambientes remotos e por muitas e muitas vezes no passado fez aquela configuração de redirecionamento de porta para ter acesso a seu servidor remotamente via RDP. Não precisa mentir…TODO ser vivo que atua com TI já fez isso. Se não fez com o RDP fez com o SSH.

O problema

O perigo sempre rondou tais configurações mas de um tempo pra cá, parafraseando a introdução clássica de trabalhos de faculdade, com o “advento do ransoware”, essa prática passou a ser SUPER perigosa por conta desse conhecido e odiado malware que se aproveita de vulnerabilidades no protocolo para conseguir um acesso e criptografar todos os seus arquivos.

A pouco a mesma ameaça surge para o poderoso protocolo SSH. Um botnet que consegue mapear e exploitar portas SSH para traquinagens alheias.

O grande lance é que, expor portas nunca foi uma boa prática e agora é basicamente uma prática proibida. E dai, como conseguimos acesso a nosso ambiente remotamente? Como é possível acessar o servidor em pleno sábado para aplicar uma atualização ou socorrer algum user que ficou até mais tarde no faturamento de final de mês?

As soluções!

Well, a primeira opção é querida VPN. Criar-se um canal seguro de comunicação e “voi lá” tudo resolvido. Mas e se o ambiente estiver lá no Azure? Criar uma VPN é simples mas o custo disso vale a pena? O mito da cloud 100% segura não se aplica e expor as portas RDP também não é aceitável! Para esses casos a Microsoft indica o uso do Azure Bastion.

Azure Bastion

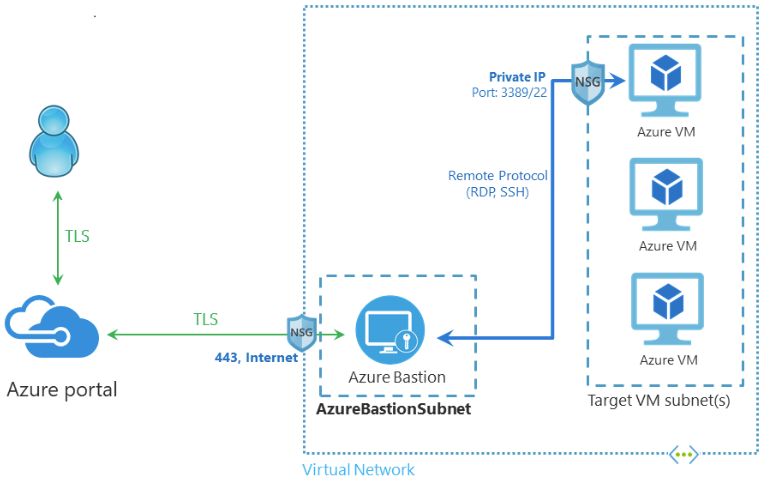

O nome não é nada familiar ou bonito mas a solução é super bacana. Você terá acesso a seus servidores sema a necessidade de uma VPN e sem exporta portas frágeis para o mundo. O Bastion é uma serviço PaaS (Plataform as a service) que te entrega conexão RDP/SSH via TLS diretamente do portal Azure!

Basicamente o que precisa ser feito é, instalar o Azure Bastion e desfrutas de acesso a seu ambiente utilizando uma conexão segura a partir de uma aba em HTML5.

Esse serviço funciona com a mesma ideia de um “Jump-Server”. Você se “conecta” nele e depois disso tem acesso a seu ambiente.

Para o ambiente de VM é super interessante pois elimina a necessidade de um IP público para cada VM ou para uma VM que funcionará como Jump. Existe uma proteção nativa contra Port-Scanning, então aquela galera que curte testar o nmap não encontrará nada em seu ambiente.

Obviamente ninguém quer um ambiente inseguro mas o uso do Bastion minimiza a necessidade de hardening excessivo em todas as VMs do ambiente. A exposição cai praticamente a zero.

E pra gerenciar isso tudo precisamos apenas de um NSG na ponta e nada além disso. Tudo muito simples!

A arquitetura

A arquitetura desse cara não é lá tão complexa. O serviço é instalado por subnet, o Azure Bastion precisa de uma subnet só dele.

Depois de instalado a conexão externa é toda direcionado a ele. Após a conexão via portal do Azure as requisições de acesso a VM via RDP ou SSH são estabelecidas através de uma conexão TLS e exibidas em uma aba HTML5.

Ha…é possível controlar quais VMs estarão ou não acessíveis via Bastion!

A parte não tão legal…

Como nem tudo são flores, o serviço funciona super bem mas o custo ainda não é tão atrativo. Obvio que o valor entregue é gigantesco mas precisamos falar sobre $$$.

Conclusão

Se precisa garantir a segurança de seu ambiente e tens a demanda constante de conexão remota, o Azure Bastion é uma baita solução e uma das primeiras opções que sempre comento com meus clientes e parceiros.

Bem configurado não vejo substituto para esse tipo de serviço!

Espero que tenha te ajudo. Farei em breve uma demo com o serviço.

Grande abraço \,,/

Faça o primeiro comentário a "Conexão segura a uma VM no Azure – Azure Bastion"